Sécurité : Les données d’accès aux dispositifs FortiGate ont été obtenues en exploitant une ancienne vulnérabilité connue.

Fortinet a prévenu que 87 000 jeux d’informations d’identification pour les dispositifs FortiGate SSL VPN ont été publiés en ligne.

L’entreprise de cybersécurité californienne a déclaré mercredi qu’elle était au courant de la divulgation et qu’après avoir enquêté sur l’incident, elle était parvenue à la conclusion que les informations d’identification avaient été obtenues en exploitant la vulnérabilité CVE-2018-13379.

Un correctif a été publié en 2019

CVE-2018-13379 est une faille de sécurité connue, qui a un impact sur le portail du logiciel de tunnel web FortiOS SSL VPN. Le bug a été corrigé, et un correctif a été publié en 2019, incluant une atténuation de l’authentification à deux facteurs. Cependant, près de deux ans après, la vulnérabilité est revenue sur le devant de la scène avec la publication en ligne d’identifiants volés.

Fortinet indique que les informations volées ont été « obtenues à partir de systèmes qui n’étaient pas encore corrigés » au moment où un attaquant a effectué une analyse web des appareils vulnérables.

Si les mots de passe pour les constructions FortiOS SSL VPN n’ont pas été modifiés depuis ce scan, Fortinet dit qu’ils restent vulnérables à la compromission. En outre, comme FortiOS SSL VPN est populaire auprès des utilisateurs en entreprise, il pourrait devenir une avenue pour des attaques de réseau.

« Veuillez noter qu’une réinitialisation du mot de passe après la mise à niveau est essentielle pour se protéger contre cette vulnérabilité, au cas où les informations d’identification auraient déjà été compromises », conseille la société.

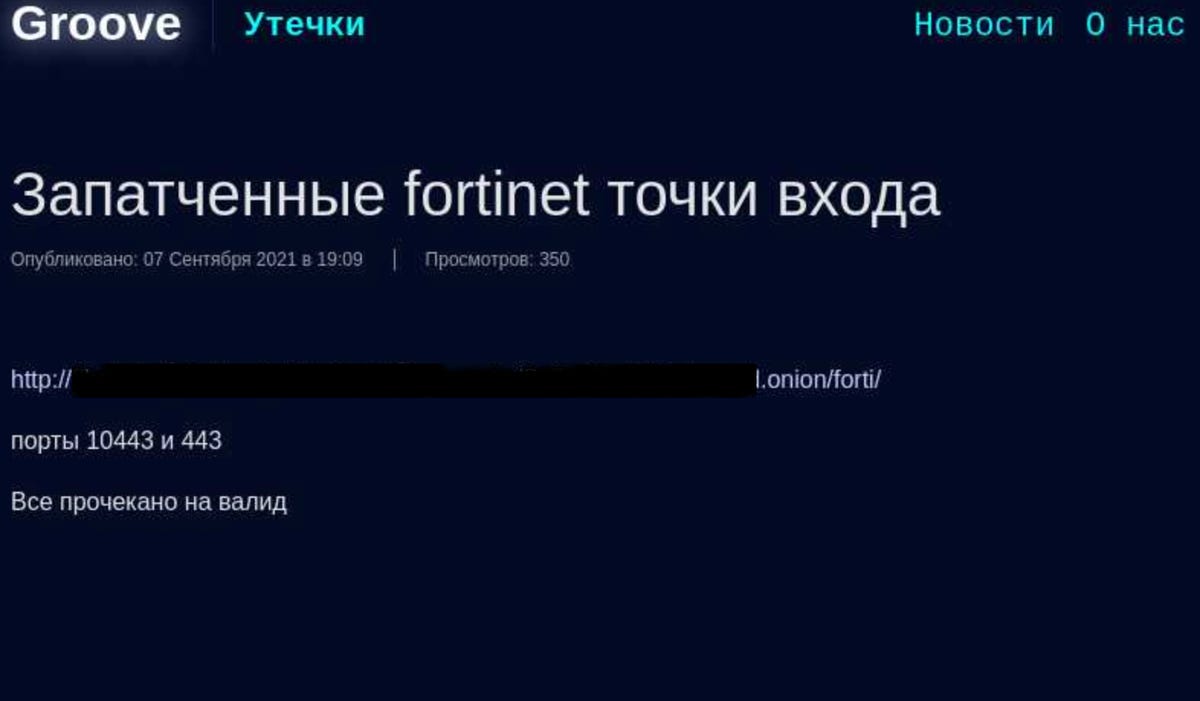

Des informations publiées sur un site de fuite

CVE-2018-13379 a été signalée par Meh Chang et Orange Tsai, de DEVCORE. Décrite comme une faille path traversal, elle permet à des attaquants non authentifiés de télécharger des fichiers système par le biais de requêtes de ressources HTTP spécialement conçues. La vulnérabilité critique a reçu un score CVSS de 9.8.

FortiOS 6.0 (6.0.0 à 6.0.4), FortiOS 5.6 (5.6.3 à 5.6.7) et FortiOS 5.4 (5.4.6 à 5.4.12) sont affectés par cette faille de sécurité et sont vulnérables lorsque le service VPN SSL a été activé.

AdvIntel note que le dump a été publié par le groupe Groove ransomware sur son site de fuite. Les attaquants affirment que « tout est valide » (russe, traduit), mais cela n’a pas été vérifié.

Via Kela.

Réinitialisation des mots de passe et installation des correctifs

La société a déjà averti ses clients que cette vulnérabilité était activement exploitée par de potentiels cyberattaquants (1,2). En juin, le FBI a publié un avis (.PDF) indiquant que la vulnérabilité CVE-2018-13379 avait été utilisée avec succès pour infiltrer un serveur web hébergeant un domaine d’un gouvernement municipal américain.

« Depuis la découverte de ces vulnérabilités, Fortinet a pris des mesures exhaustives pour informer et éduquer ses clients, en les incitant à plusieurs reprises à mettre à niveau leurs systèmes concernés avec la dernière version du correctif », indiquait la société en juin. « C’est un scénario que les développeurs de logiciels et de micrologiciels ne connaissent que trop bien. Fortinet et des organisations comme le NCSC, le FBI et le CISA ont émis 15 notifications et avis distincts à l’intention des clients de Fortinet au cours des deux dernières années, les avertissant des risques liés à l’absence de mise à jour des systèmes affectés et leur fournissant des liens vers les correctifs critiques. »

Si les utilisateurs soupçonnent qu’ils ont pu être impliqués dans la brèche en raison d’un défaut de rafraîchissement de leurs informations d’identification, le géant technologique recommande que les services VPN soient temporairement désactivés pendant que les organisations procèdent à la réinitialisation des mots de passe.

Fortinet invite également ses clients à effectuer une mise à jour vers FortiOS 5.4.13, 5.6.14, 6.0.11, ou 6.2.8 et plus, qui contiennent les correctifs de sécurité nécessaires.

Source : ZDNet.com